XDR: despliegue de Wazuh para crear un laboratorio de ciberseguridad

Table of Contents

I. Presentación

En este artículo, vamos a aprender a desplegar la solución XDR de código abierto Wazuh rápida y fácilmente usando Docker.

Wazuh es una solución de monitorización de eventos de seguridad de código abierto basada en OSSEC. Esta solución actúa como SIEM (Security Information and Event Management) y XDR (eXtended Detection and Response) dentro de una infraestructura.

Nuestro objetivo aquí es poner en marcha rápidamente esta solución, con una arquitectura ligera y rápida de desplegar. También veremos cómo instalar el agente Wazuh en sistemas Windows y Linux. Terminaremos viendo el estado y la configuración de estos agentes en la interfaz de Wazuh.

La idea de este artículo no es describir la instalación completa de Wazuh en un entorno empresarial, teniendo en cuenta las buenas prácticas de despliegue y seguridad (certificados, contraseñas, redundancia, carga). En cambio, seguir este procedimiento te vendrá perfectamente si quieres desplegarlo en un laboratorio de ciberseguridad, descubrir la solución rápidamente o incluso formarte en soluciones XDR.

Antes de pasar a la implantación, echemos un vistazo rápido a qué es un XDR y en qué se diferencia de un antivirus y un EDR.

II. Antivirus, EDR, XDR: ¿cuáles son las diferencias?

Software antivirus es sin duda el término más familiar para el público en general, aunque pocos usuarios no técnicos sepan realmente cómo funciona y cuál es su papel. La función principal de un antivirus es proteger el sistema de amenazas conocidas. Para ello, utilizan el análisis estático y, en particular, las huellas digitales (hash) para identificar si se trata de programas maliciosos conocidos. Los antivirus más avanzados (cuando eran la cúspide de las soluciones de seguridad) también utilizan sandboxes para ejecutar programas iniciados por el usuario en un entorno controlado. Estos entornos limitados y supervisados permiten realizar análisis de comportamiento comprobando las acciones y comunicaciones de cada programa.

No obstante, los atacantes han aprendido a burlar estos análisis estáticos y dinámicos, que han empezado a mostrar sus limitaciones frente a ataques sofisticados. Hoy en día, la vigilancia eficaz de un sistema de información requiere el despliegue de un EDR (Endpoint Detection & Response) en cada uno de los sistemas que lo componen. Los EDR utilizan hooks (ganchos), o puntos de interceptación a nivel del núcleo, para supervisar la actividad de los programas en tiempo real. Mientras que los antivirus se concentran en los programas maliciosos, los EDR permiten un seguimiento preciso del comportamiento de los programas y de los usuarios en el sistema. Al mismo tiempo, producen telemetría avanzada sobre cualquier actividad que consideren sospechosa, y son capaces de bloquear la ejecución de un programa, el acceso a determinados recursos sensibles o aislar de la red un sistema comprometido. Esta telemetría se centraliza en una plataforma única que permite visualizar, gestionar y configurar todos los agentes desplegados. Algunos EDR utilizan la IA y el aprendizaje automático para detectar comportamientos sospechosos.

Por último, XDR (Extended Detection and Response) utiliza toda esta telemetría y los registros de seguridad para correlacionar los eventos de seguridad. Su función principal es ayudar a los análisis de seguridad a través de sus capacidades de procesamiento y reglas.

Tomemos el ejemplo de un atacante que va a realizar un ataque de fuerza bruta distribuido en un centenar de sistemas. La correlación de eventos de estos sistemas por XDR permitirá agruparlos, emitir una única alerta y categorizarla según un TTP del MITRE ATT& CK. Mientras que la telemetría individual de cada sistema habría dificultado la vinculación de los distintos sucesos. Es más, el alcance del procesamiento XDR generalmente se extiende más allá de los puntos finales (sistemas y servidores) para incluir, por ejemplo, registros de eventos, correos electrónicos, alertas de red, alertas en la nube, Active Directory, etc.

Los TTP (Tácticas, Técnicas y Procedimientos) de MITRE ATT&CK son un marco que categoriza y documenta los métodos de ataque utilizados por los atacantes.

Los XDR disponen, por supuesto, de numerosas funciones avanzadas de vigilancia y seguridad. Pero la idea central es apoyar el tratamiento de numerosas alertas y eventos, y automatizar determinadas acciones de auditoría, vigilancia y protección.

III. Desplegar Wazuh en modo único a través de Docker

A. Los principales componentes de Wazuh

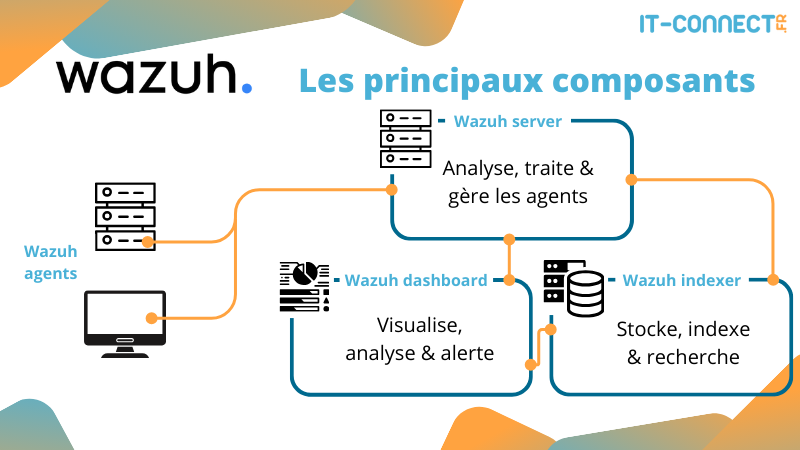

Wazuh es un XDR basado en varios roles que pueden estar distribuidos en varios sistemas (multi-nodos) o todos agrupados en un único sistema (mono-nodo). Por supuesto, estas dos opciones de arquitectura dependen de la carga, los recursos disponibles y el número de agentes y eventos a monitorizar. En general, un despliegue de producción en una empresa se realizará en un sistema multinodo. mientras que el despliegue en un laboratorio o para probar la solución se realizará en un único nodo.

Veamos ahora los principales componentes de una instalación Wazuh:

- El indexador: almacena e indexa las alertas generadas y los eventos notificados. También permite buscar datos y proporciona capacidades de análisis y correlación. El indexador utiliza principalmente el formato JSON para el almacenamiento de valores clave, lo que facilita la búsqueda y el análisis de los datos.

- El servidor (o gestor) Wazuh: Procesa los datos recibidos de los agentes en tiempo real, utilizando decodificadores y reglas para detectar indicadores de compromiso (IoC). También gestiona las comunicaciones, configuraciones y actualizaciones de los agentes.

- El cuadro de mandos: es la interfaz web que permite ver y analizar los datos en tiempo real, así como otras muchas funciones, como alertas e informes.

- Agentes: son los servicios Wazuh instalados y funcionando en cada endpoint (estaciones de trabajo, servidores, máquinas virtuales). Recopilan la actividad local y envían telemetría y alertas al gestor para su análisis, correlación y visualización.

He aquí un esquema simplificado de los distintos componentes:

En esta vista, he representado cada componente en un servidor dedicado para que las cosas queden más claras. Esta arquitectura corresponde a un despliegue multinodo. Esto facilita la gestión de grandes cargas, especialmente a través del escalado (scaling). Podríamos, por ejemplo, montar dos Wazuh Servers (gestores) si tenemos un gran número de agentes. En este artículo, vamos a desplegar estos tres componentes en el mismo host (single-node).

Puedes encontrar una visión más completa en la documentación oficial de Wazuh: Componentes de Wazuh y flujo de datos

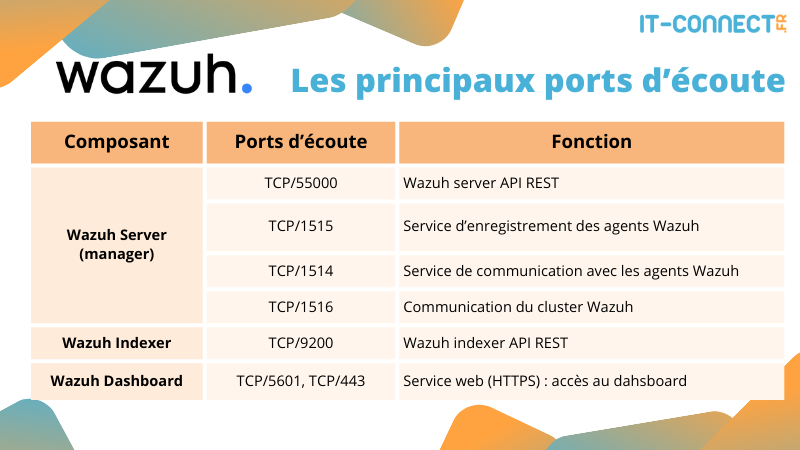

Estos son los principales puertos que deben ser expuestos por estos diferentes componentes:

El despliegue a través de Docker requiere la instalación (automatizada) de unos pocos volúmenes. Estos volúmenes hacen que los datos sean persistentes, lo que siempre es útil incluso para un laboratorio.

Como recordatorio, ningún dato persiste en un contenedor Docker una vez que ha sido apagado. Para superar esto, un contenedor puede montar un directorio en el host (como un directorio compartido remoto) y almacenar los datos allí. Esto se llama un volumen.

Una vez que hayas desplegado tu infraestructura Wazuh vía Docker (próximo capítulo), puedes listar estos volúmenes usando el siguiente comando:

$ docker volume ls

DRIVER VOLUME NAME

local single-node_filebeat_etc

local single-node_filebeat_var

local single-node_wazuh-dashboard-config

local single-node_wazuh-dashboard-custom

local single-node_wazuh-indexer-data

local single-node_wazuh_active_response

local single-node_wazuh_agentless

local single-node_wazuh_api_configuration

local single-node_wazuh_etc

local single-node_wazuh_integrations

local single-node_wazuh_logs

local single-node_wazuh_queue

local single-node_wazuh_var_multigroups

local single-node_wazuh_wodlesB. Despliegue de Wazuh

Vamos a desplegar Wazuh en modo de nodo único, es decir, con los tres roles en el mismo sistema. Para ello, vamos a utilizar contenedores Docker, lo que hará que el despliegue sea muy rápido y sencillo - ¡perfecto para pruebas!

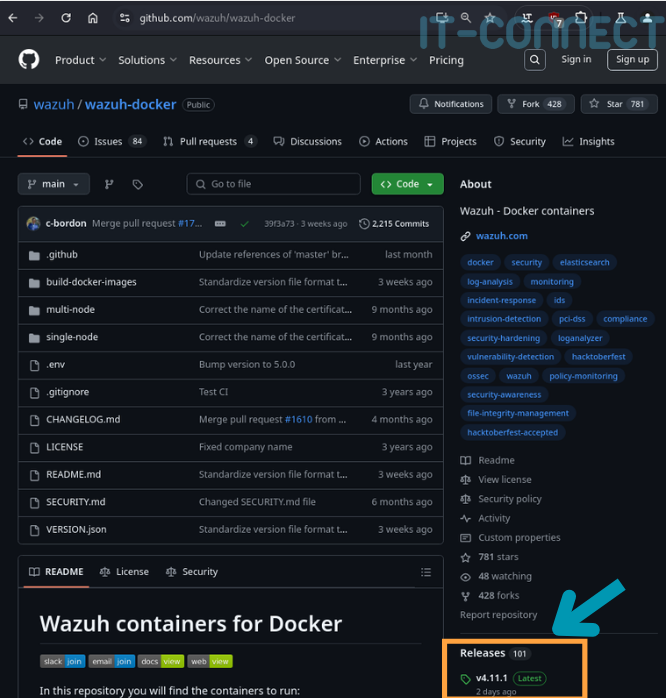

Empecemos por comprobar la última versión del repositorio wazuh-docker:

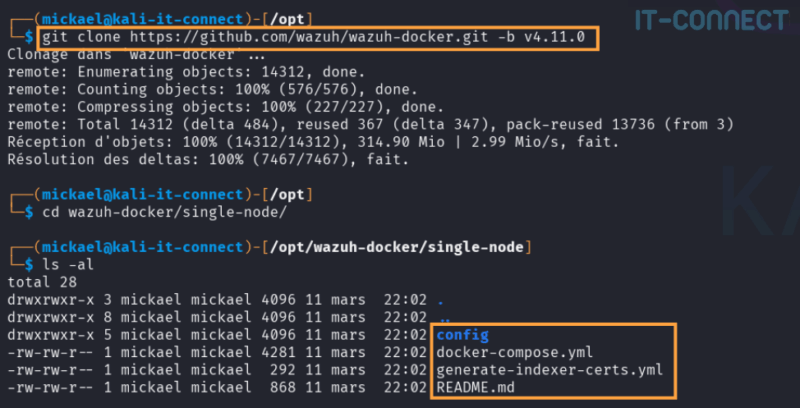

En mi caso, es la versión 4.11.0, necesitas especificar esta versión en la opción -b(--branch) en git (recuerda actualizar la versión en el siguiente comando) :

git clone https://github.com/wazuh/wazuh-docker.git -b v4.11.0A continuación, vaya a la carpeta wazuh-docker/single-node/, donde encontrará una serie de carpetas y archivos:

El expediente docker-compose.yml es el archivo utilizado para desplegar los distintos componentes de Wazuh (indexador, gestor, panel de control), cada uno en un contenedor dedicado. Es en este archivo donde se almacenan los elementos de configuración relativos a la exposición de puertos, las relaciones entre contenedores, los volúmenes para almacenar archivos persistentes en el sistema anfitrión, etc. Te invito a echarles un vistazo si tienes curiosidad.

El expediente generate-indexer-certs.yml contiene las directivas para desplegar un pequeño contenedor basado en la imagen Docker wazuh/wazuh-cert-tool. Su función es generar automáticamente los certificados SSL/TLS necesarios para el buen funcionamiento y la confidencialidad de los intercambios entre los distintos componentes de Wazuh.

En una infraestructura de producción real, necesitarías por supuesto usar certificados firmados con tu PKI interna, pero esto es en el contexto de un laboratorio/prueba.

Antes de desplegar cualquier contenedor Wazuh, necesita generar estos certificados, lo cual puede hacerse usando el siguiente comando:

docker compose -f generate-indexer-certs.yml upEste comando crea diferentes certificados en la siguiente carpeta:

$ sudo ls /opt/wazuh-docker/single-node/config/wazuh_indexer_ssl_certs/ -al

total 56

dr-x------ 2 root root 4096 11 mars 22:06 .

drwxrwxr-x 6 mickael mickael 4096 11 mars 22:06 ..

-r-------- 1 mickael mickael 1708 11 mars 22:06 admin-key.pem

-r-------- 1 mickael mickael 1119 11 mars 22:06 admin.pem

-r-------- 1 mickael mickael 1704 11 mars 22:06 root-ca.key

-r-------- 1 dnsmasq systemd-journal 1704 11 mars 22:06 root-ca-manager.key

-r-------- 1 dnsmasq systemd-journal 1204 11 mars 22:06 root-ca-manager.pem

-r-------- 1 mickael mickael 1204 11 mars 22:06 root-ca.pem

-r-------- 1 mickael mickael 1704 11 mars 22:06 wazuh.dashboard-key.pem

-r-------- 1 mickael mickael 1261 11 mars 22:06 wazuh.dashboard.pem

-r-------- 1 mickael mickael 1704 11 mars 22:06 wazuh.indexer-key.pem

-r-------- 1 mickael mickael 1257 11 mars 22:06 wazuh.indexer.pem

-r-------- 1 dnsmasq systemd-journal 1704 11 mars 22:06 wazuh.manager-key.pem

-r-------- 1 dnsmasq systemd-journal 1257 11 mars 22:06 wazuh.manager.pemNow that our SSL/TLS certificates are ready, we can create and start our 3 Wazuh containers using the main configuration file :

docker compose -f docker-compose.yml upEn los registros que aparecen en su terminal (si no ha utilizado la función -d), puede ver la actividad de tres contenedores diferentes, por ejemplo :

# Extracto de los registros de inicio del contenedor (terminal)

wazuh.dashboard-1 | {"type":"log","@timestamp":"2025-03-11T21:15:29Z","tags":["info","plugins","wazuh","monitoring"],"pid":54,"message":"Updated the wazuh-agent template"}

wazuh.indexer-1 | [2025-03-11T21:15:29,238][INFO ][o.o.c.m.MetadataUpdateSettingsService] [wazuh.indexer] updating number_of_replicas to [0] for indices [wazuh-monitoring-2025.11w]

wazuh.dashboard-1 | {"type":"log","@timestamp":"2025-03-11T21:15:29Z","tags" ["info","plugins","wazuh","monitoring"],"pid":54,"message":"Settings added to wazuh-monitoring-2025.11

w index"}

wazuh.manager-1 | 2025-03-11T21:15:34.047Z INFO log/harvester.go:302 Harvester started for file: /var/ossec/logs/alerts/alerts.json

[...]Si en estos registros ves trazas de pila de Java que mencionan SSL/TLS y registros que aparecen en bucle, probablemente haya un problema con los certificados. Compruebe que ha tomado la última versión del repositorio wazuh-docker que no tiene a mano (opción -b).

Unos segundos después de ejecutar este comando, puede introducir (en otro terminal) el siguiente comando para comprobar el estado de los contenedores iniciados:

docker ps -aEstas son las vistas y estados esperados:

En particular, muestra los puertos de red expuestos por cada contenedor. Ahora puede ir a la siguiente URL a través de un navegador: https://localhost

Una vez que haya accedido a utilizar una conexión no segura (certificado autofirmado), se le presentará la página de inicio de sesión Wazuh XDR. Aquí están los inicios de sesión a utilizar: admin:SecretPassword

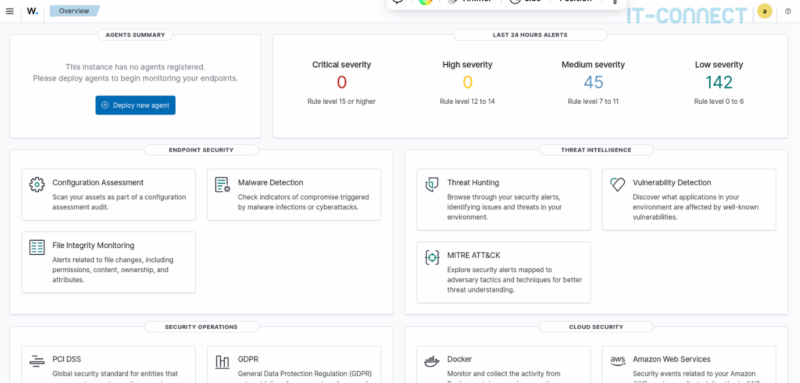

¡Y ahora nuestro Wazuh está instalado! Ahora puede navegar por la interfaz de gestión y configuración.

IV. Añadir agentes Wazuh Windows y Linux

A. Desplegando el agente Wazuh en Windows

Pasemos ahora a desplegar un agente Wazuh en un sistema Windows. Esto nos dará nuestro primer feedback y datos en el dashboard.

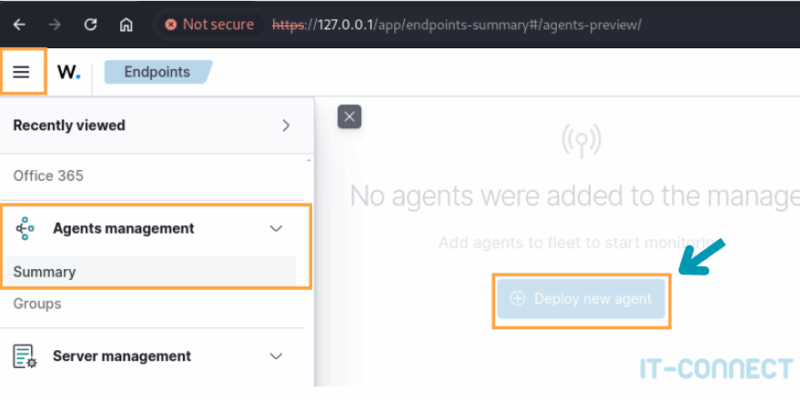

En el panel de control, vaya a Agents Management > Summary y accederá a una página que contiene un botón Deploy new agent:

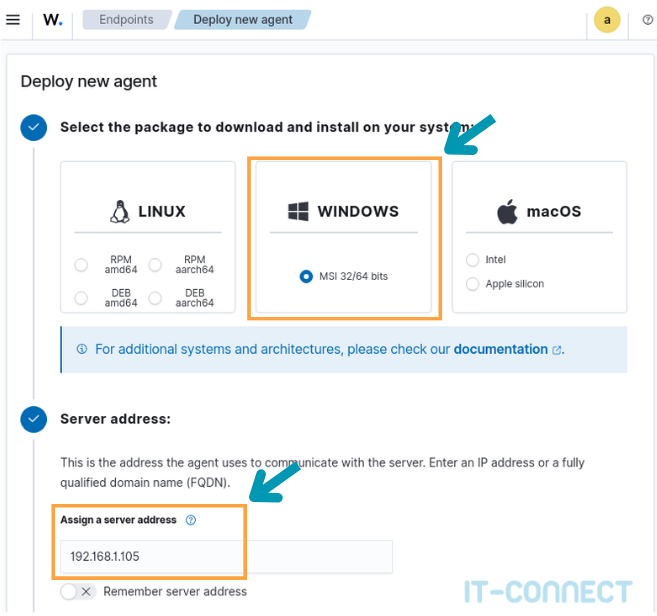

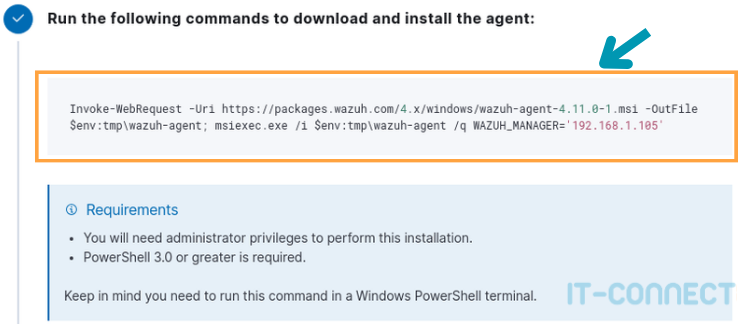

En esta nueva página, tendrá que seleccionar MSI 32/64 bits en el cuadro de Windows e introduzca la dirección IP del servidor Wazuh :

Opcionalmente, también puede introducir el nombre que desea dar al agente cuando aparezca en la interfaz. Por defecto, los agentes toman el nombre del host en el que se están ejecutando.

Esta configuración se utiliza para rellenar una línea de comandos PowerShell, que encontrará al final de la página:

Simplemente copie y pegue esta línea de comandos PowerShell en un terminal iniciado como administrador. Se :

- Descarga el agente Wazuh de la fuente oficial y en la versión correcta;

- Ejecute el instalador con el servidor Wazuh a ser contactado como parámetro.

Si su sistema no tiene acceso directo a Internet, puede proceder en tres etapas:

- Descargue manualmente el instalador

.msien un archivo ; - Transfiéralo al host de destino ;

- Ejecute la línea de comandos de instalación.

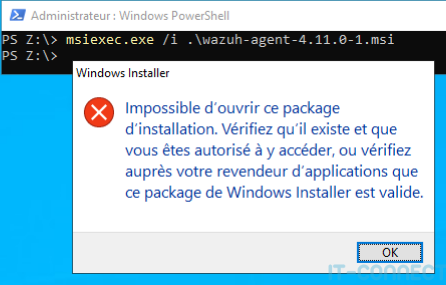

Por defecto, el binario de instalación suministrado por Wazuh es sin signo. Cuando se utiliza a través demsiexec.exe, esto resulta en un " No se puede abrir este paquete de instalación. Compruebe que existe y que está autorizado a acceder a él, o compruebe con su distribuidor de aplicaciones que este paquete de Windows Installer es válido". :

Y, doble atención, uso de la /q (/quiet) y msiexec.exe ¡en la línea de comandos por defecto enmascara este mensaje de error!

Para una instalación poco quisquillosa en este punto (el caso de un laboratorio) y unitaria, vamos a realizar un despliegue a mano. Para ello, tenemos que ejecutar directamente el .msi haciendo doble clic sobre él (como administrador). A continuación, pulsamos sobre Exécuter en la ventana de aviso de seguridad (también debido a que el binario no está firmado). El resto de la instalación es bastante sencillo.

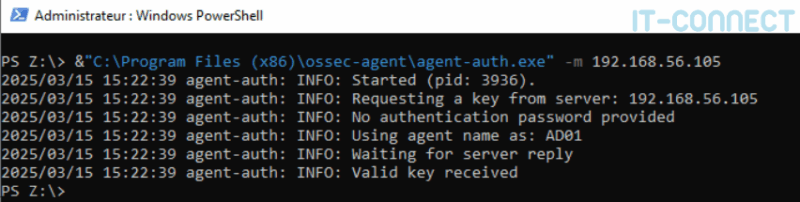

Una vez hecho esto, debe solicitar una clave de registro al servidor mediante el siguiente comando (que debe ejecutarse a través de un terminal PowerShell):

&"C:\Program Files (x86)\ossec-agent\agent-auth.exe" -m <IP Wazuh Server>Este comando permite que el agente Wazuh se registre con el servidor Wazuh:

Se envía una solicitud de autenticación (aquí no se pide contraseña, estamos en un laboratorio). A continuación, el servidor devuelve una clave, específica para el agente, que se utilizará para autenticar y cifrar los intercambios. Esta clave se encuentra en la carpeta C:\Program Files (x86)\ossec-agent\client.keys.

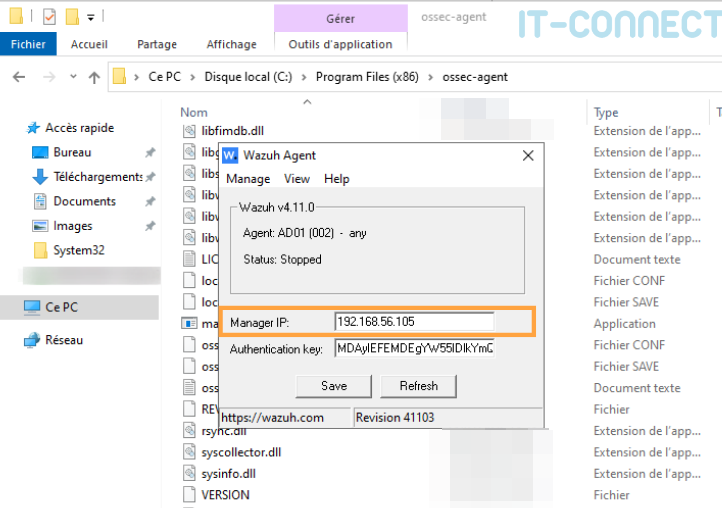

A continuación, ejecutaremos el programa win32ui, que se encuentra en la carpeta C:\Program Files (x86)\ossec-agent. En la ventana que se abre, ya se ha introducido la clave de autenticación. Ahora tenemos que introducir la dirección IP del servidor Wazuh y haga clic en Save :

Por último, inicie el servidor Wazuh con la siguiente línea de comandos desde un terminal PowerShell ejecutándose como administrador :

PS Z:> NET START WazuhSvc

Le service Wazuh a démarré.Para un despliegue limpio, automatizado y silencioso, deberá firmar previamente el binario con su PKI interna. Otra opción sería desactivar el filtro SmartScreen, que protege las estaciones de trabajo contra la ejecución de binarios no reconocidos/firmados procedentes de Internet, pero no se recomienda en absoluto.

Para comprobar que su agente Wazuh está desplegado y activo, aquí hay algunos comandos de depuración y el resultado esperado (recuerde adaptar el PID):

# Compruebe el estado del servicio Wazuh

PS Z:> get-service -Name WazuhSvc

Status Name DisplayName

------ ---- -----------

Running WazuhSvc Wazuh

# Comprueba que el proceso wazuh-agent.exe se está ejecutando (PID: penúltima columna)

PS Z:> ps |findstr "wazuh"

514 24 23804 38028 9,00 4300 0 wazuh-agent

# Vérifier qu’une communication est établie sur le port 1514 entre l’agent (PID) et le serveur Wazuh

PS Z:> netstat -ano |findstr "4300"

TCP 192.168.56.102:61438 192.168.56.105:1514 ESTABLISHED 4300Si tienes curiosidad, encontrarás los archivos de configuración del agente Wazuh en la carpeta C:\Program Files (x86)\ossec-agent. El expediente ossec.conf contiene toda la información relativa al Servidor Wazuh, útil en caso de cambio de IP.

Nuestro agente Wazuh está ahora desplegado en Windows, así que pasemos al despliegue en un sistema Linux antes de ver su actividad en la consola Wazuh.

B. Desplegando el agente Wazuh en Linux

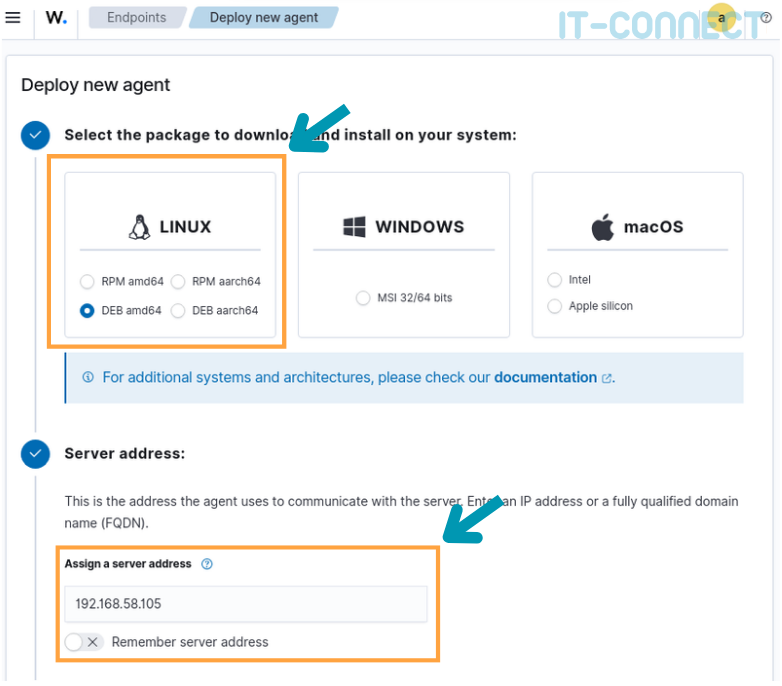

Para la implantación en Linux, volvamos a Agents Management > Summary > Deploy New Agent.

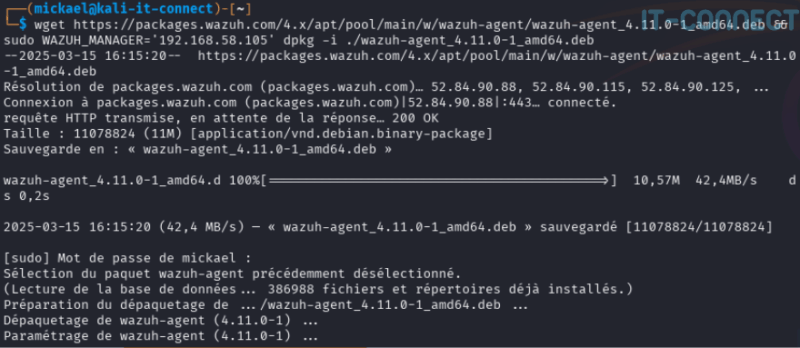

Aquí hacemos clic en Deb amd64 en el inserto Linux (en mi laboratorio, estoy ejecutando Debian), rellene la dirección IP del servidor como antes en Windows, y recupere la línea de comandos en la parte inferior de la página :

En Linux, no tenemos que preocuparnos de firmar los binarios. La línea de comandos facilita la instalación del agente y sus servicios. Todavía tenemos que generar una clave que se utilizará para autenticar nuestro agente y cifrar los intercambios (desde un terminal como root) :

$ /var/ossec/bin/agent-auth -m 192.168.56.105

2025/03/15 16:23:33 agent-auth: INFO: Started (pid: 91509).

2025/03/15 16:23:33 agent-auth: INFO: Requesting a key from server: 192.168.56.105

2025/03/15 16:23:33 agent-auth: INFO: No authentication password provided

2025/03/15 16:23:33 agent-auth: INFO: Using agent name as: kali-it-connect

2025/03/15 16:23:33 agent-auth: INFO: Waiting for server reply

2025/03/15 16:23:33 agent-auth: INFO: Valid key received

$ cat /var/ossec/etc/client.keys

003 kali-it-connect any 538d20c3918e0bbf071f711edd67f498bea85ddd1d149a4befdf6995c42adfe2Una vez hecho esto, tenemos que iniciar el servicio wazuh-agent. Vamos a ejecutar estas tres líneas de comando desde un terminal privilegiado (root) :

sudo systemctl daemon-reload

sudo systemctl enable wazuh-agent

sudo systemctl start wazuh-agentAl igual que con Windows, puede confirmar que su agente se está ejecutando con los siguientes comandos de depuración:

# Comprueba el estado del servicio wazuh-agent

$ systemctl status wazuh-agent

wazuh-agent.service - Wazuh agent

Loaded: loaded (/usr/lib/systemd/system/wazuh-agent.service; enabled; preset: disabled)

Active: active (running) since Fri 2025-03-15 16:25:54 CET; 16s ago

Invocation: 94720a2045cd48a2a3a44aff3141933b

Process: 92810 ExecStart=/usr/bin/env /var/ossec/bin/wazuh-control start (code=exited, status=0/SUCCESS)

Tasks: 31 (limit: 9388)

Memory: 12.9M (peak: 21.3M)

CPU: 456ms

CGroup: /system.slice/wazuh-agent.service

├─92833 /var/ossec/bin/wazuh-execd

├─92852 /var/ossec/bin/wazuh-agentd

├─92873 /var/ossec/bin/wazuh-syscheckd

├─92883 /var/ossec/bin/wazuh-logcollector

└─92908 /var/ossec/bin/wazuh-modulesd

[...]

# Compruebe la comunicación de red entre el agente y el servidor Wazuh

$ ss -petulan |grep wazuh

tcp ESTAB 0 0 192.168.56.105:57912 192.168.56.105:1514 users:(("wazuh-agentd",pid=98231,fd=8)) uid:119 ino:369001 sk:2004 cgroup:/system.slice/wazuh-agent.service <->

# Compruebe la actividad del proceso wazuh-agentd

$ ps -edf |grep wazuh-agent

wazuh 92852 1 0 16:25 ? 00:00:00 /var/ossec/bin/wazuh-agentd

Si tienes curiosidad, encontrarás los archivos de configuración del agente Wazuh en la carpeta /var/ossec/etc/ :

$ ls /var/ossec/etc

client.keys internal_options.conf local_internal_options.conf localtime ossec.conf shared wpk_root.pemEl expediente ossec.conf contiene toda la información relativa al Servidor Wazuh, útil en caso de cambio de IP.

Nuestro agente Wazuh ya está desplegado en Windows y Linux. Tenemos todo lo que necesitamos para empezar a experimentar en una plataforma operativa. Echemos un vistazo rápido al panel de control para visualizar nuestros agentes.

C. Visualización y gestión de los agentes Wazuh

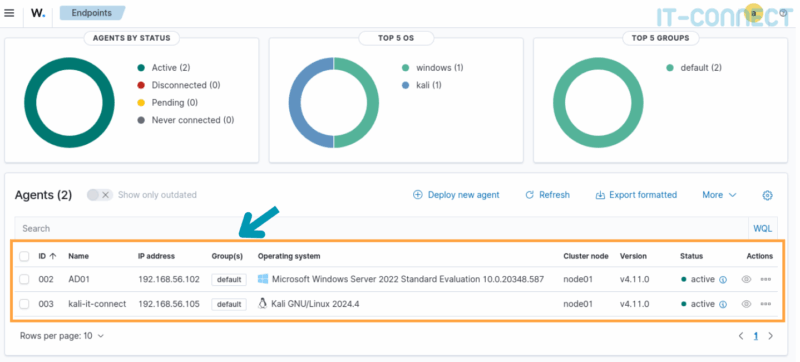

Como con todas las soluciones de centralización basadas en agentes (EDR, XDR, etc.), naturalmente tenemos una página dedicada a su gestión dentro del panel de control de Wazuh. Debe volver a la página Agents Management > Summary :

Aquí vemos nuestros dos agentes y la información asociada (ID, nombre de host, IP, SO, estado, etc). También se muestran diversas estadísticas sobre estado, SO y grupos de agentes. Esto es particularmente útil en infraestructuras corporativas que manejan docenas o cientos de agentes. En particular, tenemos la opción de dividir nuestros agentes en grupos, lo que significa que podemos aplicarles diferentes configuraciones dependiendo de su SO o criticidad.

Esta página también puede utilizarse para gestionar agentes y sus configuraciones de forma remota. Pero probablemente nos ocuparemos de eso en futuros artículos.

V. Conclusión

En este artículo, veremos cómo poner en marcha rápidamente la solución de código abierto XDR Wazuh. Tras desplegarla mediante Docker como nodo único, desplegamos un agente en Windows y Linux.

Wazuh es una solución de código abierto y, como todas las XDR, está repleta de grandes prestaciones. Como parte de un laboratorio de ciberseguridad, esta solución te permite ver los efectos de un ciberataque y practicar la gestión, configuración y visualización de eventos de seguridad.

Te animo a ir más allá en tu descubrimiento de Wazuh. Mientras tanto, no dudes en publicar tus opiniones y preguntas en los comentarios o ven a discutirlas a nuestro servidor Discord.

www.it-connect.fr

www.it-connect.fr